Política de Gestión de Incidentes de Seguridad de la Información y Eliminación de Datos Personales.

Payera y Compañía Abogados Limitada.

RUT N° 77.676.977-0

1. OBJETIVO

La presente política tiene como propósito responder al nivel necesario de continuidad para la Seguridad de la Información durante situaciones adversas, a fin de evitar interrupciones en los activos críticos de Payera & Compañía Ltda. (La Compañía) como consecuencias de fallas técnicas, vulneración a los sistemas, desastres naturales o cualquier otro incidente que conlleve una vulneración a la seguridad de la información o afecte el normal funcionamiento de La Compañía, como también la eliminación de los datos personales almacenos cuando esto se requiera.

2. ALCANCE

Esta Política abarca todo el dominio de la Administración de Incidentes de Seguridad de la Información de La Compañía, aplicando para todo el personal que trabaje en, o para La Compañía, ya sean colaboradores contratados, colaboradores a honorarios, incluyendo las empresas que presten servicios para La Compañía, cuyas funciones dan soporte a los procesos de provisión vigentes, de acuerdo a lo establecido en la Ficha de Definiciones Estratégicas (A1).

3. DEFINICIONES

- Activos de Información: corresponde a todos aquellos elementos relevantes en la producción, emisión, almacenamiento, comunicación, visualización y recuperación de información de valor para la institución.

De esta forma se pueden distinguir 3 niveles básicos de activos de información:

a) La Información propiamente tal, en sus múltiples formatos (papel, digital, texto, imagen, audio, video, etc.).

b) Los Equipos, Sistemas de Información, Infraestructura que soportan esta información.

c) Las Personas que utilizan la información, y que tienen el conocimiento de los procesos institucionales.

- Amenaza: es un evento con el potencial de afectar negativamente la Confidencialidad, Integridad y/o disponibilidad de los Activos de Información de una organización.

- Evento de Seguridad: se considera un evento de seguridad la ocurrencia de una situación que indica una posible violación a las políticas de seguridad o fallas en los controles que no genere un impacto en el desarrollo de las operaciones de la organización y que puede ser controlado rápidamente.

- Incidente de Seguridad: cualquier evento o situación que comprometa de manera IMPORTANTE la disponibilidad, integridad y/o confidencialidad de los activos de información, junto con la plataforma tecnológica, procesos y aplicativos que permitan acceder a ésta en forma oportuna. También se entiende como incidente de seguridad la violación de una política, estándar o procedimiento de seguridad de la información.

Ejemplos de incidentes de seguridad de la información:

– Pérdida de servicio, de equipos o de instalaciones;

– Mal funcionamiento o sobrecargas del sistema;

– Errores humanos;

– No cumplimiento con políticas o procedimientos;

– Violaciones de las disposiciones de seguridad física;

– Mal funcionamiento de software o hardware;

– Violaciones de acceso.

- Los incidentes obedecen a la siguiente clasificación:

– Denegación de servicios computacionales.

– Código malicioso.

– Accesos no autorizados.

– Mal uso de recursos.

– Aplicativos de negocios.

– Violación de normativa de seguridad, código de ética y reglamento interno.

– Debilidad: Cualquier evento o circunstancia que pudiera dar origen a un incidente de seguridad, a causa de la existencia de un riesgo no detectado o por la ineficacia o ausencia de control de seguridad de la información.

- Dato personal: Cualquier información vinculada o referida a una persona natural identificada o identificable.

- Dato Personal Sensible: Tendrán esta condición aquellos datos personales que se refieren a las características físicas o morales de las personas o a hechos o circunstancias de su vida privada o íntima, tales como aquellos que revelen el origen étnico o racial, la afiliación política, sindical o gremial, situación socioeconómica, las convicciones ideológicas o filosóficas, las creencias religiosas, los datos relativos a la salud, al perfil biológico humano, los datos biométricos, y la información relativa a la vida sexual, a la orientación sexual y a la identidad de género de una persona natural.

- Encargado de la Seguridad de la Información: Toda persona natural o jurídica, pública o privada, que decide acerca de los fines y medios del tratamiento de datos personales, con independencia de si los datos son tratados directamente por ella o través de un tercero mandatario o Encargado del tratamiento.

- Titular de datos personales: Persona natural, identificada o identificable, a quien concierne o se refieren los datos personales.

- Tratamiento de datos: Cualquier operación o conjunto de operaciones o procedimientos técnicos, de carácter automatizado o no, que permitan de cualquier forma recolectar, procesar, almacenar, comunicar, transmitir o utilizar datos personales o conjunto de datos personales.

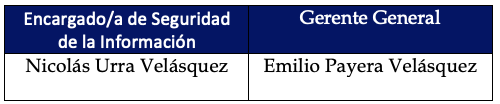

4. ROLES Y RESPONSABILIDADES

- Gerente General:

- Aprobar esta Política, así como las demás normas y procedimientos dirigidos al cumplimiento de la Regulación Aplicable.

- Encargado/a de Seguridad de la Información:

En este acto se designa Nicolás Urra Velásquez, C. I. N° 18.760.394-3, nurra@recuperojudicial.cl, abogado, como Encargado de Seguridad de la Información.

– Velar por el correcto cumplimiento de esta política.

– Monitorear el avance general de las estrategias de control que se desprenden de la presente política.

– Gestionar el proceso de respuesta ante incidentes de seguridad de la información, los planes de acción y el aprendizaje de los mismos.

- Comité de Seguridad de la Información

- El Comité estará compuesto por el Gerente General y el Encargado de la Seguridad de la Información

- Supervisar la implementación de las actividades que se desprenden de la presente política.

- Tomar la decisión de activar planes de contingencia antes incidentes que afecten gravemente a la continuidad de los procesos de la institución.

- Área de Operaciones o Comercial:

- Punto de Contacto, el cual debe derivar el incidente o debilidad reportados al área de que corresponda para su tratamiento.

5. DIFUSIÓN

La forma de difusión de la presente Política será a través de su publicación en la sección “Seguridad de la Información” de la web institucional, a través del set del Contrato de Trabajo y/o a través del envío de correos electrónico-corporativos.

6. REVISIÓN Y EVALUACIÓN

La presente Política se debe revisar y evaluar su correcta aplicación cuando se cumpla un año de su aprobación y formalización o cada vez que se detecte un evento que propicie un ajuste de las declaraciones establecidas; en ambos casos; estas revisiones y evaluaciones se realizarán en sesiones del Comité de Seguridad de la Información.

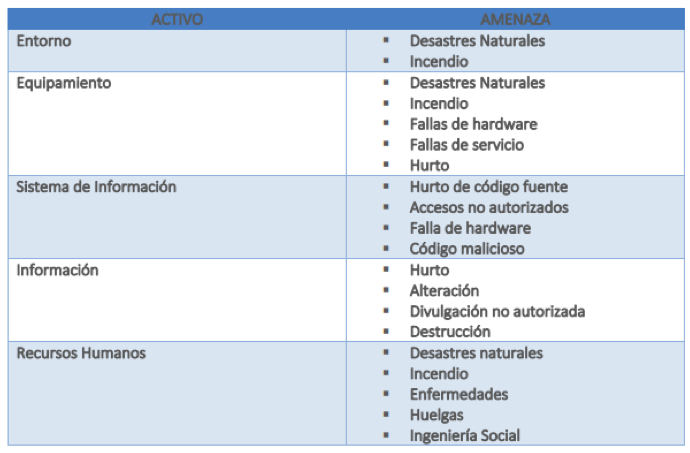

7. IDENTIFICACIÓN DE AMENAZAS

8. CATEGORIZACIÓN DE LOS INCIDENTES

- Incidentes Críticos: estos incidentes pueden afectar la integridad o la confidencialidad de la información, lo cual tiene como resultado la pérdida directa del activo:

- El incidente requiere solución inmediata, ya que éste causa la completa pérdida de un servicio o la interrupción de las actividades laborales.

- Se genera un impacto crítico en el cliente.

- Se genera un impacto crítico en aplicaciones o procesos de negocio.

- Afecta a un grupo de usuarios o a un usuario de servicios informáticos de alto rango.

- Incidentes Severos: estos incidentes afectan típicamente la disponibilidad de la información, pero no la integridad de la misma:

- La plataforma informática, sistema de información o aplicación que opera con procesos críticos.

- La plataforma informática, sistema de información o aplicación no está operativo, pero no requiere una solución inmediata.

- Incidentes Normales: estos incidentes pueden afectar la confidencialidad, integridad o disponibilidad de la información, sin embargo, no existe pérdida alguna:

- La plataforma informática, sistema de información o aplicación opera con funcionalidades limitadas.

- La plataforma informática, sistema de información o aplicación no está operativo, pero existen alternativas paralelas y están disponibles.

- No se ven afectados los sistemas de información importante para el negocio.

- Incidentes Menores: estos incidentes no afectan la seguridad de la información ni de las telecomunicaciones:

- Se acuerda y programa con el usuario de servicios informático la atención, para una fecha acordada. En este tipo de soporte se incluyen:

- Actualizaciones de hardware y software.

- Movimientos de oficinas o reasignación de equipos.

- Reporte y registro de fallas de hardware y software.

Es normal que existan múltiples incidencias concurrentes por lo que es necesario determinar un nivel de prioridad para la resolución de las mismas.

El nivel de prioridad se basará esencialmente en dos parámetros:

- Impacto: determinara la importancia del incidente dependiendo de cómo éste afecta los procesos de la institución y/o el número de usuarios afectados:

- Bajo: no interrumpe los procesos generales de la institución y afecta solo a 1 usuario.

- Medio: interrumpe momentáneamente los procesos de la institución y afecta a más de un usuario, pero a menos de cinco.

- Alto: interrumpe seriamente los procesos de la institución y afecta a más de 5 usuarios.

- Urgencia: dependerá del tiempo máximo de demora que pueda aceptar el/la usuario/a para la resolución del incidente. A la aceptación de más tiempo de espera, significará que el incidente s menos urgente.

Es conveniente establecer un protocolo para determinar, en primera instancia, la prioridad del incidente. El siguiente diagrama nos muestra un diagrama de prioridades en función de la urgencia e impacto del incidente:

9. POLÍTICA GESTIÓN DE INCIDENTES DE SEGURIDAD DE LA INFORMACIÓN

La presente Política de Gestión de Incidentes de Seguridad de la Información se integrará a la normativa de La Compañía, incluyendo su difusión previa, así como de los documentos relacionados a esta.

- Informe de Incidentes de Seguridad de la Información

Los incidentes de Seguridad de la información se deben informar al Punto de Contacto lo más rápido posible a través de canales de comunicación y administración formales.

Canales de información:

- De forma telefónica: +56968337238

- Correo electrónico: datopersonal@recuperojudicial.cl o a nurra@recuperojudicial.cl

- De forma presencial el/la Encargado/a de Seguridad. Av. Libertador Bernardo O’Higgins 949, Piso 15, Of. 1509 y 1510. Comuna de Santiago, Región Metropolitana, Chile.

Algunas de las situaciones que se deberían considerar para el reporte de incidentes de seguridad incluyen:

- a) Controles de seguridad ineficaces.

- b) Vulnerabilidad en la integridad, la confidencialidad o a las expectativas de disponibilidad de la información.

- c) Incumplimientos en las Políticas de seguridad.

- d) Incumplimiento en las disposiciones de seguridad física.

- e) Cambios no controlados a los sistemas de información.

- f) Fallas en el software y/o hardware.

- g) Violaciones de accesos tanto físicos como a los sistemas de información.

- h) Ataques de código malicioso.

Ante la detección de un evento o incidente de seguridad, el/la Encargado/a de Seguridad de la información de La Compañía deberá ser informado tan pronto como sea posible. Este supervisará las acciones necesarias para la resolución del incidente. Asimismo, mantendrá al resto del Comité de Seguridad de la Información al tanto del desarrollo de las actividades.

- Evaluación y decisión sobre los incidentes de Seguridad de la Información

El Punto de Contacto deberá evaluar el evento de seguridad de la información utilizando la escala de clasificación de eventos e incidentes de seguridad de la información y decidir si el evento se debería clasificar como un incidente de seguridad de la información. La clasificación y la priorización de incidentes pueden ayudar a identificar el impacto y el alcance de un incidente.

El proceso de clasificación debe implementar, al menos, los siguientes pasos:

- Categorización

- Nivel de prioridad

- Monitoreo del estado y tiempo de respuesta esperado.

Se deben registrar los resultados de la evaluación y la decisión en detalle con fines de referencia y verificaciones futuras.

- Respuesta ante incidentes de Seguridad de la Información

El Punto de Contacto y otras áreas pertinentes de la compañía deben responder ante los incidentes de Seguridad de la Información.

La respuesta debería incluir lo siguiente:

- a) Recopilar la evidencia lo más pronto posible después de la ocurrencia.

- b) Escalamiento, según sea necesario.

- c) Asegurarse de que todas las actividades de respuesta se registren correctamente para el posterior análisis.

- d) Comunicación de la existencia del incidente de seguridad de la información o cualquier detalle pertinente a otras personas u organizaciones internas o externas con una necesidad de conocimiento.

- e) Manejar las debilidades de la seguridad de la información que causan o contribuyen al incidente.

- f) Una vez que se ha manejado el incidente correctamente, se debería cerrar y registrar formalmente.

- g) Se debe realizar un análisis post-incidente, según sea necesario, para identificar el origen del incidente.

Mayor detalle de la respuesta ante incidente se encuentra en el Procedimiento de Gestión de Incidentes de Seguridad de la Información.

- Aprendiendo de los incidentes de seguridad de la información

Se debe utilizar el conocimiento obtenido del análisis y la resolución de incidentes de seguridad de la información para reducir la probabilidad o el impacto de incidentes futuros.

La evaluación de los incidentes de seguridad de la información puede indicar la necesidad de contar con controles mejorados o adicionales para limitar la frecuencia, el daño y el costo de las ocurrencias futuras o bien se deben considerar en el proceso de revisión de las políticas de seguridad.

- Recolección de evidencia

Se deben definir y aplicar procedimientos necesarios para la identificación, recopilación, adquisición y preservación de la información que puede servir para propósitos de acciones legales y disciplinarias.

Cuando se siga el proceso disciplinario interno, la evidencia debe ser clara y suficiente para comprobar las acciones, para ello se deberá:

- Registrar información que rodea a la evidencia.

- Tomar fotografías del entorno de la evidencia (si aplica).

- Registrar la evidencia.

- Rotular todos los medios que serán tomados como evidencia.

- Almacenar toda la evidencia en forma segura.

- Generar copias de seguridad de la evidencia original.

Cuando la acción involucre la ley, ya sea penal o civil, la evidencia presentada debe ser conformada y aterrizada según las leyes correspondientes y ante la autoridad correspondiente y se deberá velar por la calidad e integridad de ésta.

Cualquier incumplimiento de políticas o procedimientos asociados a las materias enumeradas a continuación, podrían generar un incidente de seguridad que amerite una investigación y su correspondiente sanción disciplinaria o legal, según corresponda a la naturaleza y gravedad del incidente.

- Fuga o uso indebido de información.

- Violaciones de accesos tanto físicos como a los sistemas de información.

- Cambios no autorizados a la infraestructura tecnológica de la institución.

- Pérdida o robo de equipos y medios móviles.

- Vulneraciones a los controles de uso de recursos de internet.

- Vulneración a los controles de uso de equipos personales e instalación o uso ilegal de software.

- Uso indebido del correo electrónico institucional.

- Incumplimiento de políticas de cuentas de usuarios y contraseña.

10. POLÍTICA DE ELIMINACIÓN DE DATOS PERSONALES

- Derechos: Los Titulares de datos personales gozan de los siguientes derechos:

DERECHO DE ACCESO: Para solicitar y obtener del Responsable, confirmación acerca de si sus datos personales están siendo tratados por éste, y acceder a ellos en su caso.

DERECHOS DE RECTIFICACIÓN: Para solicitar y obtener del Responsable que modifique o complete sus datos personales cuando sean inexactos, desactualizados o incompletos

DERECHO DE ELIMINACIÓN O SUPRESIÓN: Para solicitar y obtener del Responsable que suprima o elimine sus datos personales, en las causales previstas en la normativa vigente.

DERECHOS DE OPOSICIÓN: Para solicitar y obtener del Responsable, que no se lleve a cabo un tratamiento de datos determinado, de conformidad a las causales previstas en la normativa vigente.

DERECHO DE BLOQUEO: Para solicitar la suspensión temporal de cualquier operación de tratamiento de sus datos personales cuando ha proporcionado voluntariamente sus datos.

DERECHO A LA PORTABILIDAD DE LOS DATOS PERSONALES: Para solicitar a la Empresa y obtener una copia de sus datos personales en un formato electrónico estructurado, genérico y de uso común, que permita ser operado por distintos sistemas, y poder comunicarlos o transferirlos a otro Responsable de datos. El Titular tendrá derecho a que sus datos personales se transmitan directamente de responsable a responsable cuando sea técnicamente posible y cuando concurran las causales previstas en la normativa vigente.

Procedimiento para ejercer los derechos.

El Titular, o a través de su representante legal o mandatario, según corresponda, podrá presentar una solicitud al siguiente correo electrónico: datopersonal@recuperojudicial.cl

- Requisitos de la solicitud

La solicitud deberá contener, a lo menos, las siguientes menciones:

- Individualización del Titular y de su representante legal o mandatario, según corresponda y autenticación de su identidad (copia de su cédula de identidad por ambos lados, con el RUT visible y el número de documento ofuscado).

- Indicación de un domicilio o una dirección de correo electrónico o de otro medio equivalente para comunicar la respuesta.

- Identificación de los datos personales o del tratamiento determinado, respecto de los cuales se ejerce el derecho correspondiente, excepto en los casos en que el Titular ejerza su derecho de acceso solicitando a la Empresa confirmación acerca de si sus datos están siendo tratados por esta.

- Respuesta de la Solicitud

Recibida la solicitud el Responsable deberá acusar recibo de ella y se pronunciará dentro del plazo de 5 días hábiles.

Las solicitudes o requerimientos podrán ser rechazados o aceptados según lo establecido en normativa vigente, incluyendo cuando el Titular no pueda acreditar suficientemente su identidad. Con todo, en caso de que la Compañía no conteste el requerimiento en el tiempo establecido en la Ley o fuere denegado, el Titular podrá presentar el correspondiente reclamo ante la autoridad competente.

El tratamiento de los datos personales se llevará a cabo durante todo el periodo que sea necesario para el cumplimiento de los propósitos señalados en esta Política. En particular, la Compañía tratará los datos durante la relación precontractual, contractual o comercial con los Titulares y los datos personales que entreguen los titulares

Los plazos de conservación concretos dependerán de cada una de las categorías de datos que son objeto de tratamiento y la relación del Titular con la compañía, pero, en cualquier caso, se almacenarán y usarán luego de terminada la relación con los Titulares en los siguientes casos:

- En cumplimiento de obligaciones legales o reglamentarias, o instrucciones de autoridades administrativas y/o de fallos o resoluciones judiciales, arbitrales o administrativas; incluyendo el cumplimiento de plazos de retención legales o reglamentarios.

- En conformidad con los plazos de prescripción de las acciones legales que fueran aplicables (5 años por regla general) para respuesta o presentar escritos, documentos y/o alegaciones de defensa ante cualquier requerimiento, reclamo, demanda o acción deducida en contra de éstos, ya sea del Titular o de un tercero.

- Cuando corresponda, la compañía tomará las medidas necesarias para efectuar la eliminación segura de los datos personales de los Titulares, mediante su destrucción.

- Cuando el Titular solicite su eliminación mediante correo dirigido a datopersonal@recuperojudicial.cl

11. DENUNCIAS.

Los destinatarios de esta Política deberán denunciar al Encargado/a de Seguridad de la Información cualquier actividad anómala, prohibida o que se contraponga con lo dispuesto en esta Política o la normativa de datos personales. En caso de dudas respecto de si una determinada conducta podría infringir lo dispuesto en esta Política, la normativa interna que se haya dictado sobre la materia que ella trata y, la Regulación Aplicable, se deberá consultar al Delegado de Protección de Datos Personales y, dentro de lo posible, abstenerse de actuar mientras no reciban respuesta a dicha consulta.

12. CUMPLIMIENTO

Los destinatarios de esta Política actuarán conscientes de que el incumplimiento de esta Política y la Regulación Aplicable puede generar consecuencias para las Compañías en su calidad de Responsable o Encargados del Tratamiento, dependiendo del caso (p.ej. consecuencias legales, pérdidas asociadas a negocios y daño reputacional); para los trabajadores (ej. medidas disciplinarias); y para los Titulares (ej. daño patrimonial y/o moral). Por consiguiente, todos los destinatarios de Política deberán cumplirla, así como sus normas, procedimientos y cualquier documento que se cree al efecto.

Cualquier infracción a esta Política, y a los procedimientos o normas que deriven de ella, por parte de un colaborador de las Compañías, podrá dar lugar a medidas disciplinarias en contra del infractor de acuerdo con lo regulado en los Reglamentos o documentos internos de las Compañías establecidos conforme a la legislación aplicable, especialmente de carácter laboral.

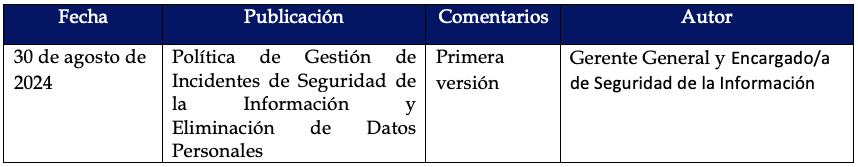

13. HISTORIAL

14. APROBACIONES